12 أشياء بسيطة يمكنك القيام بها لتكون أكثر أمانا عبر الإنترنت

اتبع هذه النصائح السهلة لحماية أمان أجهزتك وبياناتك وحركة المرور على الإنترنت وهويتك.

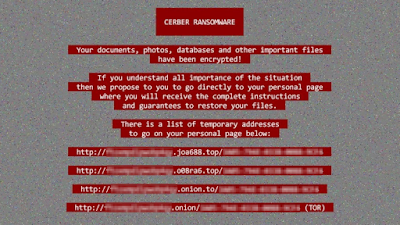

إذا كان هناك موقع تجاري أو مالي كبير يعاني من خرق البيانات ، فليس هناك ما يمكنك فعله حيال ذلك باستثناء تغيير كلمة المرور الخاصة بك ، والحصول على بطاقة ائتمان جديدة ، وربما تجميد الائتمان الخاصة بك. الحماية من هذا النوع من الهجوم ليست سوى يديك. ولكن هناك العديد من أنواع المشاكل الأمنية التي أصبحت أقرب إلى المنزل. Ransomware يمكن أن يكسر جهاز الكمبيوتر الخاص بك بشكل فعال حتى تدفع الفدية. طروادة سرقة البيانات يمكن أن ترفع جميع تسجيلات الدخول الخاصة بك آمنة. لحسن الحظ ، هناك الكثير الذي يمكنك القيام به للدفاع ضد هذه المشاكل المحلية.

|

| أكثر أمانا عبر الإنترنت |

إن جعل أجهزتك وهويتك عبر الإنترنت وأنشطتها أكثر أمانًا لا يتطلب الكثير من الجهد. في الواقع ، فإن العديد من نصائحنا حول ما يمكنك القيام به لتكون أكثر أمانًا عبر الإنترنت تتلخص في الإحساس القليل. هذه النصائح الـ 12 للحصول على مزيد من الأمان في حياتك على الإنترنت ستساعد في الحفاظ على أمانك.

1. تثبيت برنامج مكافحة الفيروسات وإبقائه محدثًا

نحن نسمي هذا النوع من برامج مكافحة الفيروسات ، لكنه يحمي بالفعل من جميع أنواع البرامج الضارة. Ransomware بتشفير الملفات الخاصة بك ويطالب الدفع لاستعادتها. تبدو برامج حصان طروادة وكأنها برامج صالحة ، لكن وراء الكواليس يسرقون معلوماتك الخاصة. تقوم برامج الروبوت بتحويل جهاز الكمبيوتر الخاص بك إلى جندي في جيش الزومبي ، أو استعداد للانخراط في هجوم رفض الخدمة ، أو بث رسائل غير مرغوب فيها ، أو أي أمر يوجه إليه الروبوت. مكافحة فيروسات فعالة تحمي ضد هذه والعديد من أنواع البرمجيات الخبيثة الأخرى.من الناحية النظرية ، يمكنك ضبط الحماية من الفيروسات ونسيانها ، وتركها تهم في الخلفية وتنزيل التحديثات وما إلى ذلك. في الممارسة العملية ، يجب أن نلقي نظرة عليه بين الحين والآخر. تعرض معظم الأدوات المساعدة لمكافحة الفيروسات شعارًا أخضرًا أو أيقونة عندما يكون كل شيء في غاية السعادة. إذا قمت بفتح الأداة المساعدة وشاهدت اللون الأصفر أو الأحمر ، فاتبع الإرشادات لإعادة الأمور إلى مسارها.

ربما تفكر ، انتظر ، أليس برنامج مكافحة الفيروسات مضمنًا في Windows؟ لا يقتصر الأمر على تثبيت Microsoft Windows Defender Security Center في نظام التشغيل ، بل يتولى الحماية تلقائيًا عندما لا يكتشف أي برامج مكافحة فيروسات أخرى ، كما يتنحى تلقائيًا عند تثبيت حماية الجهة الخارجية. الشيء المهم هو أن برنامج مكافحة الفيروسات المدمج هذا لا يقارن بأفضل حلول الطرف الثالث. حتى أفضلها المجانية هي أفضل من Windows Defender. لا تعتمد عليه يمكنك القيام به على نحو أفضل.

سواء اخترت برنامجًا بسيطًا لمكافحة الفيروسات أو مجموعة أمان كاملة ، فستحتاج إلى تجديدها كل عام. أفضل رهان هو التسجيل في التجديد التلقائي. مع بعض منتجات الأمان ، يتيح القيام بذلك ضمانًا خاليًا من البرامج الضارة. يمكنك دائمًا إلغاء الاشتراك لاحقًا ، إذا كنت ترغب في التبديل إلى منتج آخر.

شيء اخر. إذا لم يكن برنامج الحماية من الفيروسات أو مجموعة الحماية لديك يحتوي على حماية من رانسومواري ، ففكر في إضافة طبقة منفصلة من الحماية. العديد من الأدوات المساعدة الخاصة بفدية الفدية مجانية تمامًا ، لذلك لا يوجد سبب لعدم تجربة عدد قليل منها واختيار الأداة التي تناسبك.

2. استكشف أدوات الأمان التي تقوم بتثبيتها

تساعد العديد من التطبيقات والإعدادات الممتازة على حماية أجهزتك وهويتك ، ولكنها ذات قيمة فقط إذا كنت تعرف كيفية استخدامها بشكل صحيح. إن فهم الأدوات التي تفترض أنها ستحميك سوف يقطع شوطًا كبيرًا نحوكها فعليًا. على سبيل المثال ، يتضمن هاتفك الذكي بالتأكيد خيارًا للعثور عليه في حالة فقده ، وربما تكون قد قمت بتشغيله. ولكن هل جربتها بنشاط ، لذلك ستعرف كيفية استخدامها إذا لزم الأمر؟من المحتمل أن تتمتع برامج مكافحة الفيروسات لديك بالقدرة على صد التطبيقات غير المرغوب فيها (PUAs) ، وهي تطبيقات مزعجة وليست برامج ضارة تمامًا ولكنها لا تفعل شيئًا مفيدًا. تحقق من إعدادات الكشف وتأكد من تهيئته لمنع هذه الإزعاجات. وبالمثل ، قد تحتوي مجموعة الأمان الخاصة بك على مكونات غير نشطة حتى تقوم بتشغيلها. عندما تقوم بتثبيت منتج أمان جديد ، فاقلب كل صفحات النافذة الرئيسية ، وعلى الأقل ألق نظرة على الإعدادات.

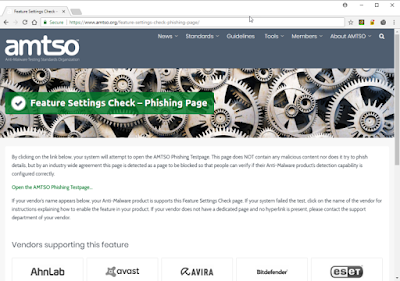

لتتأكد تمامًا من أن برنامج مكافحة الفيروسات قد تم تكوينه ويعمل بشكل صحيح ، يمكنك الانتقال إلى صفحة التحقق من ميزات الأمان على موقع الويب الخاص بـ AMTSO (منظمة معايير مكافحة البرامج الضارة). تسرد كل صفحة تحقق ميزة أدوات مكافحة الفيروسات التي يجب أن تمر. إذا ظهرت لك القائمة في القائمة ولم تنجح ، فقد حان الوقت للاتصال بالدعم الفني ومعرفة السبب.

3. استخدام كلمات مرور فريدة لكل تسجيل الدخول

واحدة من أسهل الطرق لسرقة المعلومات هي الحصول على مجموعة من مجموعات اسم المستخدم وكلمة المرور من مصدر واحد وتجربة تلك المجموعات نفسها في مكان آخر. على سبيل المثال ، دعنا نقول أن المتسللين حصلوا على اسم المستخدم وكلمة المرور الخاصة بك عن طريق اختراق مزود بريد إلكتروني. قد يحاولون تسجيل الدخول إلى المواقع المصرفية أو المتاجر الكبرى على الإنترنت باستخدام نفس تركيبة اسم المستخدم وكلمة المرور. أفضل طريقة فردية لمنع خرق بيانات واحد من الحصول على تأثير الدومينو هي استخدام كلمة مرور قوية وفريدة لكل حساب عبر الإنترنت لديك.إنشاء كلمة مرور فريدة وقوية لكل حساب ليس مهمة للإنسان. لهذا السبب كنت تستخدم مدير كلمة المرور. تتوفر العديد من مديري كلمات المرور الجيدة مجانًا ، ولا يستغرق الأمر سوى القليل من الوقت لبدء استخدام واحد. ومع ذلك ، يقدم مديرو كلمات المرور المدفوعة الأجر المزيد من الميزات.

عند استخدام مدير كلمة المرور ، فإن كلمة المرور الوحيدة التي تحتاج إلى تذكرها هي كلمة المرور الرئيسية التي تقوم بإغلاق مدير كلمة المرور نفسه. عند إلغاء القفل ، يقوم مدير كلمة المرور بتسجيل دخولك إلى حساباتك على الإنترنت تلقائيًا. لا يساعدك ذلك في الحفاظ على أمانك فحسب ، بل يزيد من كفاءتك وإنتاجيتك أيضًا. لم تعد تقضي وقتًا في كتابة معلومات تسجيل الدخول الخاصة بك أو التعامل مع الإحباط الذي يستغرق وقتًا طويلاً في إعادة تعيين كلمة المرور المنسية.

4. الحصول على VPN واستخدامه

في أي وقت تتصل فيه بالإنترنت باستخدام شبكة Wi-Fi لا تعرفها ، يجب عليك استخدام شبكة خاصة افتراضية أو VPN . قل أنك تذهب إلى المقهى وأن تتصل بشبكة Wi-Fi مجانية. أنت لا تعرف أي شيء عن أمان هذا الاتصال. من الممكن أن يقوم شخص آخر على تلك الشبكة ، دون علمك ، بالبدء في البحث أو سرقة الملفات والبيانات المرسلة من الكمبيوتر المحمول أو الجهاز المحمول. تقوم VPN بتشفير حركة مرور الإنترنت الخاصة بك ، وتوجيهها عبر خادم مملوك لشركة VPN. هذا يعني أنه لا يمكن لأحد ، ولا حتى مالك شبكة Wi-Fi المجانية ، البحث عن بياناتك.باستخدام VPN يخفي أيضًا عنوان IP الخاص بك. سيشاهد المعلنون والمتتبعون الذين يتطلعون إلى تحديد هويتك أو تحديد موقعها الجغرافي عبر عنوان IP هذا عنوان شركة VPN بدلاً من ذلك. يمكن أن يؤدي خداع موقعك باستخدام خادم VPN في دولة أخرى إلى فتح المحتوى غير المتاح في منطقتك. على نحو أكثر جدية ، استخدم الصحفيون والناشطون في البلدان القمعية منذ فترة طويلة تقنية الشبكات الافتراضية الخاصة (VPN) للتواصل بشكل آمن.

النتيجة هي أنه إذا كنت تتصل عبر Wi-Fi - سواء كان ذلك على كمبيوتر محمول أو هاتف أو كمبيوتر لوحي - فأنت بحاجة فعلاً إلى VPN. إذا لم تكن قد استخدمت واحدة من قبل ، أو كانت التكنولوجيا تبدو أكثر بقليل من ذكاء الإنترنت لديك ، فلا تقلق ، فقد تغطينا بميزتنا الخاصة بكيفية إعداد VPN واستخدامها .

5. استخدم المصادقة الثنائية

قد تكون المصادقة ثنائية العوامل بمثابة ألم ، ولكنها تجعل حساباتك أكثر أمانًا على الإطلاق. المصادقة ثنائية العامل تعني أنك بحاجة إلى تمرير طبقة أخرى من المصادقة ، وليس مجرد اسم مستخدم وكلمة مرور ، للدخول إلى حساباتك. إذا كانت البيانات أو المعلومات الشخصية في الحساب حساسة أو ذات قيمة ، وكان الحساب يوفر مصادقة ثنائية ، فيجب تمكينها. Gmail و Evernote و Dropbox هي بعض الأمثلة للخدمات عبر الإنترنت التي توفر مصادقة ثنائية العامل.تقوم المصادقة ثنائية العامل بالتحقق من هويتك باستخدام نموذجين مختلفين على الأقل من المصادقة: شيء أنت أو شيء لديك أو شيء تعرفه. شيء تعرفه هو كلمة المرور ، بطبيعة الحال. شيء قد يعني المصادقة باستخدام بصمة أو التعرف على الوجه. شيء لديك يمكن أن يكون هاتفك المحمول. قد يُطلب منك إدخال رمز تم إرساله عبر نص ، أو انقر فوق زر تأكيد على تطبيق جوال. يمكن أن يكون لديك أيضًا مفتاح أمان مادي ؛ أعلنت Google و Microsoft عن الدفع نحو هذا النوع من المصادقة.

إذا كنت تستخدم كلمة مرور للمصادقة ، فإن أي شخص يتعلم كلمة المرور هذه يمتلك حسابك. مع تمكين المصادقة الثنائية ، كلمة المرور وحدها غير مجدية. تدعم معظم مديري كلمات المرور عاملين ، على الرغم من أن البعض لا يتطلب ذلك إلا عندما يكتشفون اتصالًا من جهاز جديد. تمكين المصادقة ثنائية عامل إدارة كلمة المرور أمر لا بد منه.

يمكن أن تساعدك ميزة البدء في تحديد من لديه مصادقة ثنائية وكيفية إعداده .

6. استخدام رموز المرور حتى عندما تكون اختيارية

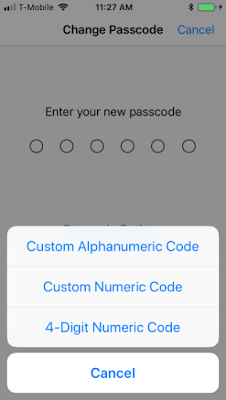

قم بتطبيق قفل رمز المرور حيثما كان ذلك متاحًا ، حتى لو كان اختياريًا. فكر في جميع البيانات الشخصية والاتصالات على هاتفك الذكي. الذهاب دون قفل رمز المرور أمر لا يمكن تصوره.تقدم العديد من الهواتف الذكية رمز PIN المكون من أربعة أرقام افتراضيًا. لا تقبل ذلك. استخدم المصادقة البيومترية عند توفرها ، وقم بتعيين رمز مرور قوي ، وليس رقم تعريف شخصي غبي مكون من أربعة أرقام. تذكر أنه حتى عند استخدام Touch ID أو ما يعادله ، لا يزال بإمكانك المصادقة باستخدام رمز المرور ، لذلك يجب أن تكون قوية.

توفر أجهزة iOS الحديثة خيارًا من ستة أرقام ؛ تجاهله. انتقل إلى الإعدادات> المس ID ورمز المرور وحدد تغيير رمز المرور (أو إضافة رمز المرور إذا لم يكن لديك واحد). أدخل رمز المرور القديم ، إذا لزم الأمر. على الشاشة لإدخال الرمز الجديد ، اختر رمز أبجدي رقمي مخصص. أدخل كلمة مرور قوية ، ثم سجلها كملاحظة آمنة في مدير كلمات المرور.

تقدم أجهزة Android المختلفة مسارات مختلفة لإعداد رمز مرور قوي. ابحث عن إعدادات قفل الشاشة على جهازك ، وأدخل رقم PIN القديم ، واختر كلمة المرور (إن وجدت). كما هو الحال مع جهاز iOS ، أضف كلمة مرور قوية وسجلها كملاحظة آمنة.

7. ادفع باستخدام هاتفك الذكي

نظام استخدام بطاقات الائتمان قديم وغير آمن على الإطلاق. هذا ليس خطأك ، ولكن هناك شيء يمكنك القيام به حيال ذلك. بدلاً من ضرب بطاقة الائتمان القديمة ، استخدم Apple Pay أو ما يعادله Android في كل مكان يمكنك. هناك الكثير من الخيارات عندما يتعلق الأمر بالتطبيقات. في الواقع ، لدينا مجموعة كاملة من تطبيقات الدفع عبر الهاتف المحمول .عادة ما يكون إعداد هاتفك الذكي كجهاز دفع عملية بسيطة. يبدأ عادةً بالتقاط صورة لبطاقة الائتمان التي ستستخدمها لإجراء نسخ احتياطي للمدفوعات المستندة إلى التطبيق. والإعداد ينتهي إلى حد كبير هناك ؛ انت جاهز.

تشير المحطات الطرفية التي تدعم نقاط البيع التي تدعم الدفع عبر الهاتف الذكي إلى حقيقة من خلال أيقونة ، من صورة لجهة تحمل هاتفًا ذكيًا إلى تمثيل منمق لموجة الراديو. ما عليك سوى وضع جهازك على الجهاز الطرفي ، والتوثيق باستخدام بصمة الإبهام ، وقمت بالدفع.

كيف يكون ذلك أفضل من استخدام بطاقة الائتمان نفسها؟ يُنشئ التطبيق رمز مصادقة للاستخدام مرة واحدة ، وهو أمر جيد للمعاملة الحالية فقط. حتى لو قام شخص ما بتصوير هذا الرمز ، فلن ينفعه أي شيء. والدفع من خلال تطبيق الهاتف الذكي يلغي تماما احتمال سرقة البيانات من قبل مقشدة بطاقة الائتمان .

تتيح لك بعض تطبيقات الدفع بواسطة الهاتف الذكي الدفع عبر الإنترنت باستخدام رمز مماثل لمرة واحدة. إذا لم يكن لك ، تحقق مع مزود بطاقة الائتمان الخاصة بك. على سبيل المثال ، لدى Bank of America برنامج يسمى ShopSafe يعمل مثل هذا: يمكنك تسجيل الدخول إلى حسابك ، وإنشاء رقم مكون من 16 رقمًا ، بالإضافة إلى رمز الأمان وتاريخ انتهاء الصلاحية "على البطاقة" ، ثم تقوم بتعيين وقت لأنه عندما تريد أن تنتهي كل هذه الأرقام. تستخدم الأرقام المؤقتة الجديدة بدلاً من بطاقتك الائتمانية الحقيقية عند التسوق عبر الإنترنت ، وتنتقل الرسوم إلى حسابك العادي. لن يعمل رقم البطاقة المؤقت مرة أخرى بعد انتهاء صلاحيته. البنوك الأخرى تقدم خدمات مماثلة. في المرة التالية التي تتصل بك شركة بطاقة الائتمان أو البنك الخاص بك لمحاولة بيع ترقياتك ، اسأل عن أرقام بطاقات الاستخدام لمرة واحدة.

يمكنك أيضًا الحصول على حماية أرقام بطاقات الائتمان ذات الاستخدام الواحد باستخدام تطبيقات الجهات الخارجية. على سبيل المثال ، يمكن لأبين بلور إخفاء أرقام بطاقات الائتمان وعناوين البريد الإلكتروني وأرقام الهواتف. تتسوق وتتواصل كالمعتاد ، لكن التاجر لا يتلقى معلوماتك الفعلية.

8. استخدام عناوين البريد الإلكتروني المختلفة لأنواع مختلفة من الحسابات

غالبًا ما يستخدم الأشخاص الذين يتمتعون بدرجة عالية من التنظيم والمنهجية فيما يتعلق بأمنهم عناوين بريد إلكتروني مختلفة لأغراض مختلفة ، للحفاظ على الهويات عبر الإنترنت المرتبطة بها منفصلة. إذا جاءت رسالة بريد إلكتروني مخادعة تدعي أنها من مصرفك إلى الحساب الذي تستخدمه فقط لوسائل التواصل الاجتماعي ، فأنت تعلم أنه مزيف.ضع في اعتبارك الاحتفاظ بعنوان بريد إلكتروني واحد مخصص للاشتراك في التطبيقات التي ترغب في تجربتها ، ولكن قد يكون لها أمان مشكوك فيه ، أو قد يزعجك برسائل ترويجية. بعد فحص خدمة أو تطبيق ، اشترك باستخدام أحد حسابات البريد الإلكتروني الدائمة. إذا بدأ الحساب المخصص في تلقي رسائل غير مرغوب فيها ، فأغلقها وإنشاء حساب جديد. هذا هو إصدار افعله بنفسك من رسائل البريد الإلكتروني المقنعة التي تحصل عليها من Abine Blur وغيرها من خدمات حساب البريد الإلكتروني المتاح.

تساوي العديد من المواقع بين عنوان بريدك الإلكتروني واسم المستخدم الخاص بك ، لكن بعضها يتيح لك اختيار اسم المستخدم الخاص بك. فكر في استخدام اسم مستخدم مختلف في كل مرة — مهلاً ، يتذكر مدير كلمة المرور ذلك! الآن يجب على أي شخص يحاول الدخول إلى حسابك تخمين كل من اسم المستخدم وكلمة المرور.

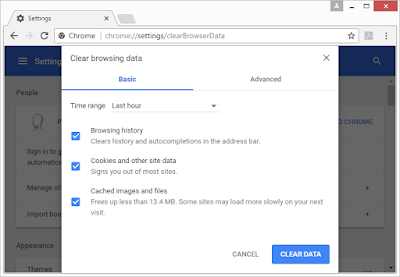

9. مسح ذاكرة التخزين المؤقت الخاصة بك

لا تقلل أبدًا من مقدار معرفة ذاكرة التخزين المؤقت للمتصفح لديك. يمكن أن تشير ملفات تعريف الارتباط المحفوظة وعمليات البحث المحفوظة وسجل الويب إلى عنوان المنزل ومعلومات الأسرة والبيانات الشخصية الأخرى.لحماية تلك المعلومات التي قد تكون كامنة في سجل الويب لديك بشكل أفضل ، تأكد من حذف ملفات تعريف الارتباط الخاصة بالمتصفح ومسح سجل المتصفح بشكل منتظم. من السهل. في Chrome أو Edge أو Firefox أو Internet Explorer أو Opera ، ما عليك سوى الضغط على Ctrl + Shift + Del لإظهار مربع حوار يتيح لك اختيار عناصر بيانات المتصفح التي تريد مسحها.

قد يؤدي حذف ملفات تعريف الارتباط إلى حدوث مشكلة في بعض مواقع الويب - فقد تفقد أي تخصيص قمت بتطبيقه. تتيح لك معظم المتصفحات سرد مواقع الويب المفضلة التي يجب ألا تُرمى ملفات تعريف الارتباط الخاصة بها.

10. قم بإيقاف تشغيل ميزة "حفظ كلمة المرور" في المتصفحات

عند الحديث عما قد يعرفه المستعرض عنك ، تتضمن معظم المتصفحات حلاً لإدارة كلمة المرور مضمنًا. نحن في PCMag لا ننصح بها ، ولكن. نشعر أنه من الأفضل ترك حماية كلمة المرور للخبراء الذين يقومون بإنشاء مديري كلمة المرور.التفكير في هذا. عندما تقوم بتثبيت مدير كلمات مرور لجهة خارجية ، فإنه عادة ما يقدم استيراد كلمة المرور الخاصة بك من مساحة تخزين المتصفح. إذا كان بإمكان مدير كلمات المرور فعل ذلك ، فيمكنك التأكد من أن بعض البرامج الضارة يمكنها أن تفعل الشيء نفسه. بالإضافة إلى ذلك ، يتيح لك حفظ كلمات المرور الخاصة بك في إدارة كلمات مرور مركزية واحدة استخدامها في جميع المتصفحات والأجهزة.

11. لا تقع فريسة للنقر فوق الطعم

جزء من تأمين حياتك على الإنترنت يتسم بالذكاء فيما تنقر عليه. انقر فوق "الطعم" لا يشير فقط إلى مقاطع تجميع الفيديو والعناوين الجذابة. يمكن أن يشتمل أيضًا على روابط في البريد الإلكتروني وتطبيقات المراسلة وعلى Facebook. تنكر روابط الخداع كمواقع آمنة ، على أمل خداعك لمنحهم بيانات اعتمادك. يمكن أن تتسبب صفحات التنزيل من محرك الأقراص في تنزيل البرامج الضارة لجهازك وإصابته به تلقائيًا.لا تنقر فوق الارتباطات الموجودة في رسائل البريد الإلكتروني أو الرسائل النصية ، إلا إذا كنت متأكدًا من مصدر. حتى ذلك الحين ، كن حذرا. قد يكون المصدر الموثوق به قد تم اختراقه ، أو ربما تكون الرسالة مزيفة. الأمر نفسه ينطبق على الروابط على مواقع التواصل الاجتماعي ، حتى في المشاركات التي يبدو أنها من أصدقائك. إذا بدا المنشور على عكس أسلوب رفيقك في وسائل التواصل الاجتماعي ، فقد يكون هذا اختراقًا.

12. حماية خصوصيتك وسائل الاعلام الاجتماعية

و بيانات الفيسبوك تحصد كامبريدج تحليلات إن خبراء hasdsecurity في اهتياج. إذا كنت ذكيًا بما يكفي للامتناع عن تحميل التطبيق المعني ، فإن الباحثين لم يتلقوا بياناتك الشخصية مباشرةً ، لكنهم ربما حصلوا على بعض التفاصيل من خلال أصدقائك الأقل حذراً.يمكنك تنزيل بيانات Facebook الخاصة بك لمعرفة ما يعرفه عملاق وسائل التواصل الاجتماعي عنك. قد يكون ذلك بمثابة لفتت نظر ، خاصة إذا كنت من الأشخاص الذين ينقرون بشكل روتيني على الاختبارات التي تتطلب الوصول إلى حساب الوسائط الاجتماعية الخاص بك. حقا ، لا تحتاج إلى معرفة أي بطل مارفل الكون (أو الشرير) أنت.

يمكنك تقليل كمية البيانات التي تذهب إلى Facebook بشكل كبير عن طريق تعطيل نظام المشاركة بالكامل. بمجرد القيام بذلك ، لم يعد بإمكان أصدقائك تسريب بياناتك الشخصية. لا يمكنك فقد البيانات للتطبيقات ، لأنه لا يمكنك استخدام التطبيقات. ولا يمكنك استخدام Facebook لتسجيل الدخول إلى مواقع الويب الأخرى (التي كانت دائمًا فكرة سيئة).

بالطبع ، تحتاج مواقع التواصل الاجتماعي الأخرى إلى اهتمام أيضًا. من المحتمل أن تعرف Google عنك أكثر من Facebook ، لذا اتبع الخطوات لإدارة خصوصيتك في Google أيضًا. تأكد من تكوين كل موقع وسائط اجتماعية حتى لا تكون مشاركاتك عامة (جيدًا ، جميعها ما عدا تويتر). فكر مرتين قبل الكشف عن الكثير في منشور ، لأن أصدقائك قد يشاركونه مع الآخرين. مع الحرص ، يمكنك الحفاظ على خصوصيتك دون أن تفقد وسائل الترفيه ووسائل التواصل الاجتماعي.

اخيرا نتمنى لك التوفيق والناجح..

نتمنى لك دوام الصحة والعافية .

ونحن على استعداد لا اي استفسار.

التواصل معنا على الايميل

او اطرح تعليقك اسفل المدونة

ونحن في خدمتكم

الابداع والتميز

creativity-excellence

طريقك نحو الحقيقة

Ahmed Shammakh

احمد شماخ

تعليقات

إرسال تعليق